Neben den vielen positiven Aspekten, die Künstliche Intelligenz mit sich bringt, gibt es

jedoch auch bedenkliche Entwicklungen, insbesondere im Bereich der

Cyberkriminalität. KI hat nicht nur die Verteidigungsmethoden in der Cyber Security revolutioniert, sondern auch die Angriffstechniken der Cyberkriminellen auf ein neues Level gehoben. Angreifer nutzen KI, um effizientere, präzisere und schwerer zu entdeckende Cyberangriffe durchzuführen.

Automatisierte Phishing-Angriffe

Phishing ist seit langem eine der beliebtesten Methoden von Cyberkriminellen, um an sensible Informationen wie Passwörter oder Kreditkartendaten zu gelangen. Mit der Integration von KI-Technologien haben diese Angriffe eine neue Dimension erreicht.

Spear-Phishing

Spear-Phishing ist eine gezielte Form des Phishings, bei der Cyberkriminelle spezifische Personen oder Organisationen ins Visier nehmen. KI spielt hierbei eine entscheidende Rolle, indem sie in der Lage ist, große Datenmengen aus sozialen Netzwerken, öffentlichen Profilen und anderen Online-Quellen zu analysieren. Diese Informationen werden genutzt, um personalisierte und relevante Phishing-Nachrichten zu erstellen, die für das Opfer besonders glaubwürdig wirken. Dank fortschrittlicher Technologien wie Natural Language Processing (NLP) können diese Nachrichten in einer natürlichen, menschenähnlichen Sprache verfasst werden, wodurch sie nur schwer von echten Nachrichten zu unterscheiden sind. Dies erhöht die Wahrscheinlichkeit, dass das Opfer auf die Phishing-Falle hereinfällt.

Automatisierung und Skalierung

Ein weiterer Vorteil, den KI den Cyberkriminellen bietet, ist die Möglichkeit, Phishing-Angriffe zu automatisieren und zu skalieren. Während traditionelle Phishing-Angriffe oft manuell durchgeführt wurden, ermöglicht KI die Generierung und den Versand von massenhaften Phishing-E-Mails mit minimalem menschlichem Aufwand. Inhalte können automatisch erstellt und angepasst werden, um Spam-Filter zu umgehen und die Erfolgsrate zu erhöhen. Darüber hinaus sind KI-Systeme in der Lage, ihre Phishing-Taktiken und -Inhalte dynamisch anzupassen, basierend auf den Reaktionen und Verhaltensweisen der Opfer. Dies führt zu einer ständigen Optimierung der Angriffe und macht es für Verteidiger umso schwieriger, diese zu erkennen und abzuwehren.

KI-gestützte Malware

Neben Phishing-Angriffen wird KI auch zunehmend in der Entwicklung und Verbreitung von Malware eingesetzt. KI ermöglicht es Cyberkriminellen, Schadsoftware zu entwickeln, die sich ständig verändert und so immer schwerer zu erkennen ist.

Polymorphe Malware

Polymorphe Malware ist ein Beispiel für die Anwendung von KI in der Cyberkriminalität. Diese Art von Malware verändert ständig ihren Code, ihre Struktur und ihr Verhalten, um signaturbasierte Erkennungssysteme zu umgehen. Traditionelle Sicherheitslösungen, die auf bekannten Signaturen basieren, haben Schwierigkeiten, solche dynamischen Bedrohungen zu erkennen. KI-gesteuerte polymorphe Malware kann sich an die Umgebung anpassen und ihre Tarnung so lange aufrechterhalten, bis sie ihren Zweck erfüllt hat, beispielsweise das Stehlen von Daten oder das Lahmlegen eines Systems.

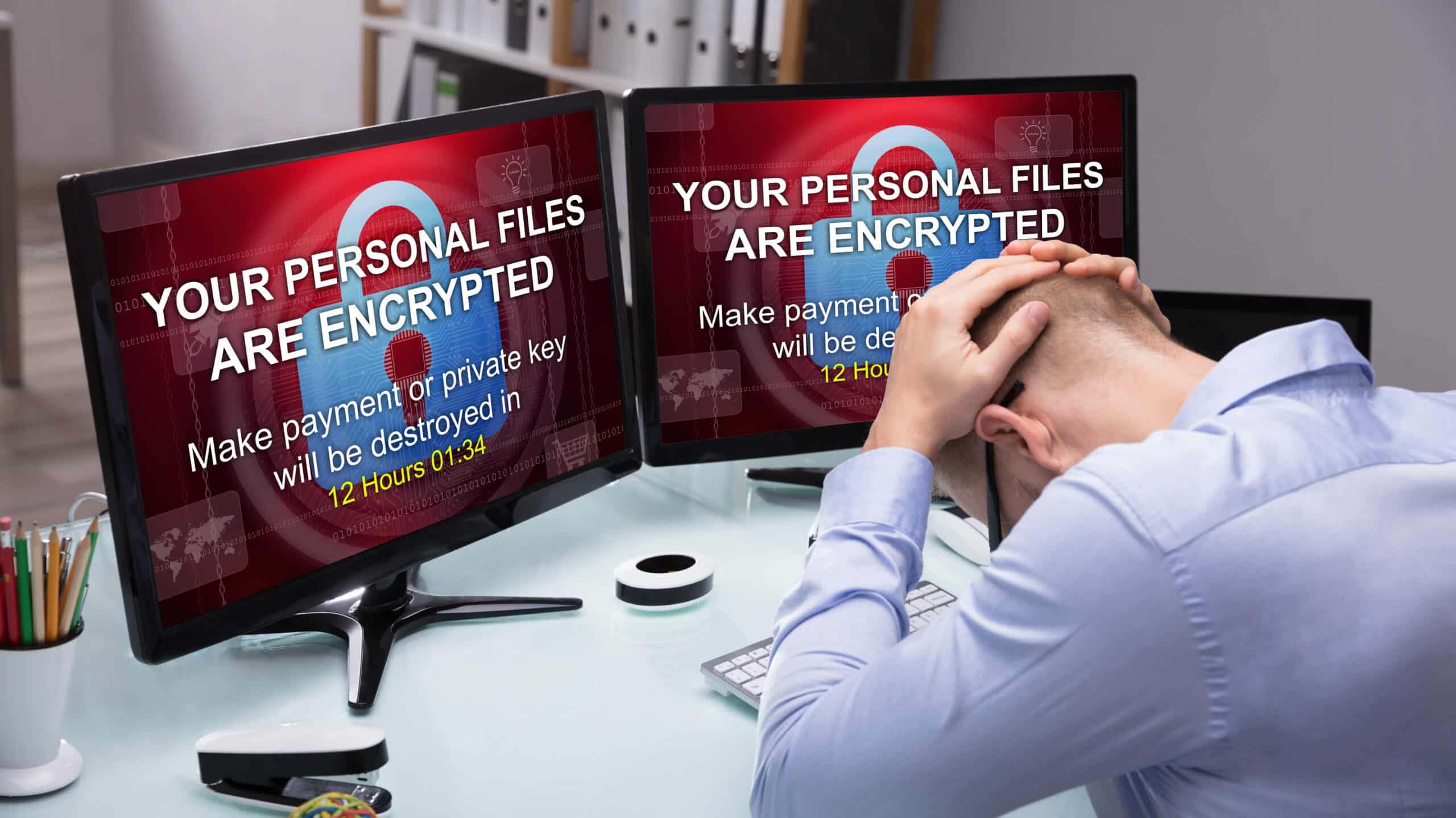

Ransomware-as-a-Service (RaaS)

Ein weiterer Bereich, in dem KI eine wichtige Rolle spielt, ist die Ransomware-as-a-Service (RaaS). Bei diesem Geschäftsmodell bieten Cyberkriminelle Ransomware als Dienstleistung an, die von anderen Kriminellen genutzt werden kann, um Angriffe durchzuführen. KI kommt hier ins Spiel, indem sie den gesamten Prozess der Erstellung, Verbreitung und Verwaltung von Ransomware optimiert. KI-Algorithmen analysieren potenzielle Opfer und wählen diejenigen aus, die am anfälligsten für Ransomware-Angriffe sind. Darüber hinaus optimiert KI die Verbreitung der Ransomware durch verschiedene Kanäle und Techniken, um eine maximale Wirkung zu erzielen. Schließlich verwaltet KI den Erpressungsprozess, einschließlich der Kommunikation mit den Opfern und der Verfolgung von Zahlungen, was den Erfolg solcher Angriffe erheblich steigert.

Social Engineering-Angriffe

Social Engineering ist eine weitere beliebte Methode, die von Cyberkriminellen genutzt wird, um Opfer dazu zu bringen, bestimmte Handlungen auszuführen, die ihnen schaden könnten. KI hat auch hier das Potenzial, diese Angriffe erheblich zu verstärken.

Deepfake-Technologie

Eine der bedrohlichsten Anwendungen von KI im Bereich des Social Engineering ist die Deepfake-Technologie. Diese Technologie basiert auf Deep Learning und ermöglicht die Erstellung realistischer gefälschter Videos und Audiodateien, die echte Personen imitieren. Cyberkriminelle können Deepfake-Videos oder -Audiodateien erstellen, die beispielsweise eine Führungskraft zeigt, die eine dringende Geldüberweisung anordnet. Solche realistisch wirkenden Täuschungen können das Vertrauen der Opfer gewinnen und sie dazu bringen, schädliche Aktionen durchzuführen. Die Gefahr, die von Deepfakes ausgeht, ist besonders groß, da diese Technologie ständig weiterentwickelt wird und es immer schwieriger wird, gefälschte Inhalte von echten zu unterscheiden.

Chatbots

Neben Deepfakes können auch AI-gestützte Chatbots für Social Engineering-Angriffe eingesetzt werden. Diese Chatbots nutzen NLP, um realistische und natürliche Gespräche zu führen, wodurch die Opfer weniger misstrauisch werden. Sie können gezielte Fragen stellen, um spezifische Informationen von den Opfern zu extrahieren, wie beispielsweise Passwörter oder vertrauliche Geschäftsdaten. Da diese Chatbots in der Lage sind, mehrere Gespräche gleichzeitig zu führen, können sie eine große Anzahl von Opfern auf einmal ins Visier nehmen, was die Effektivität der Angriffe erheblich erhöht.

KI-gestützte Netzwerkinfiltration

Netzwerkinfiltration ist eine der Hauptstrategien von Cyberkriminellen, um unbefugten Zugang zu sensiblen Daten und Systemen zu erlangen. KI spielt eine entscheidende Rolle bei der Entwicklung neuer und ausgeklügelter Infiltrationstechniken.

Automatisierte Exploits

Eine der Hauptanwendungen von KI in der Netzwerkinfiltration ist die Identifizierung und Ausnutzung von Schwachstellen in Netzwerken und Systemen. KI-gestützte Tools können große Mengen an Daten analysieren und automatisch Schwachstellen in Software, Hardware oder Netzwerken finden. Sobald eine Schwachstelle identifiziert ist, kann KI sofort einen Exploit generieren und implementieren, um die Schwachstelle auszunutzen. Dieser Prozess kann schnell und effizient durchgeführt werden, ohne menschliches Eingreifen, was den Angreifern einen erheblichen Vorteil verschafft.

Adaptive Angriffe

Eine weitere wichtige Anwendung von KI in der Netzwerkinfiltration ist die Durchführung adaptiver Angriffe. Diese Angriffe sind besonders schwer zu erkennen und abzuwehren, da sie sich dynamisch an die Verteidigungsmaßnahmen des Ziels anpassen. KI-Systeme analysieren ständig die Umgebung und ändern ihre Taktiken, um Verteidigungssysteme zu umgehen. Diese adaptive Fähigkeit macht KI-gestützte Angriffe zu einer ernsthaften Bedrohung, da sie sich kontinuierlich weiterentwickeln und die bisherigen Abwehrmechanismen wirkungslos machen können.

Cyber-Kriegsführung

Die Fortschritte in der KI haben auch tiefgreifende Auswirkungen auf die Cyber-Kriegsführung, bei der staatliche und militärische Ziele im Visier stehen. KI wird zunehmend eingesetzt, um automatisierte Cyberangriffe durchzuführen, die oft komplexer und effektiver sind als traditionelle Angriffe.

Zielidentifizierung und Priorisierung

In der Cyber-Kriegsführung spielt KI eine entscheidende Rolle bei der Identifizierung und Priorisierung von strategischen Zielen für Cyberangriffe. KI-Algorithmen können riesige Mengen an Daten analysieren, um kritische Infrastrukturen, Kommunikationsnetzwerke und militärische Systeme zu identifizieren, die für einen erfolgreichen Angriff von besonderer Bedeutung sind. Diese Informationen werden genutzt, um gezielte Angriffe durchzuführen, die maximalen Schaden anrichten können.

Koordination von Angriffen

Ein weiteres Schlüsselelement der AI-gestützten Cyber-Kriegsführung ist die Fähigkeit, komplexe und mehrstufige Angriffe zu koordinieren. KI-Systeme können verschiedene Angriffsmethoden kombinieren und orchestrieren, um die Verteidigungssysteme des Ziels zu überwältigen und lahmzulegen. Diese Angriffe sind oft gut geplant und können in Sekundenschnelle durchgeführt werden, was es den Verteidigern nahezu unmöglich macht, rechtzeitig zu reagieren.

Fazit

Die Nutzung von KI in der Cyberkriminalität hat die Bedrohungslandschaft erheblich verändert. Cyberkriminelle nutzen künstliche Intelligenz, um ihre Angriffe zu automatisieren, zu skalieren und zu verfeinern, wodurch sie effizienter und schwerer zu erkennen sind. Gleichzeitig stehen Unternehmen und Sicherheitsexperten vor der Herausforderung, ihre Verteidigungsstrategien anzupassen und KI-basierte Lösungen zu implementieren, um diesen fortschrittlichen Bedrohungen entgegenzuwirken. Die ständige Weiterentwicklung und Anpassung der KI-Technologien wird sowohl auf Angreifer- als auch auf Verteidigerseite eine zentrale Rolle in der zukünftigen Cyber Security spielen. Eines ist sicher: Die Ära der KI hat gerade erst begonnen, und ihre Auswirkungen auf die Cyberkriminalität sind bereits jetzt tiefgreifend und werden in den kommenden Jahren weiter zunehmen.

Sind Sie umfassend auf aktuelle Cyber-Bedrohungen vorbereitet?

Melden Sie sich gerne bei uns und wir prüfen mit Ihnen zusammen, ob Sie ausreichend abgesichert sind.