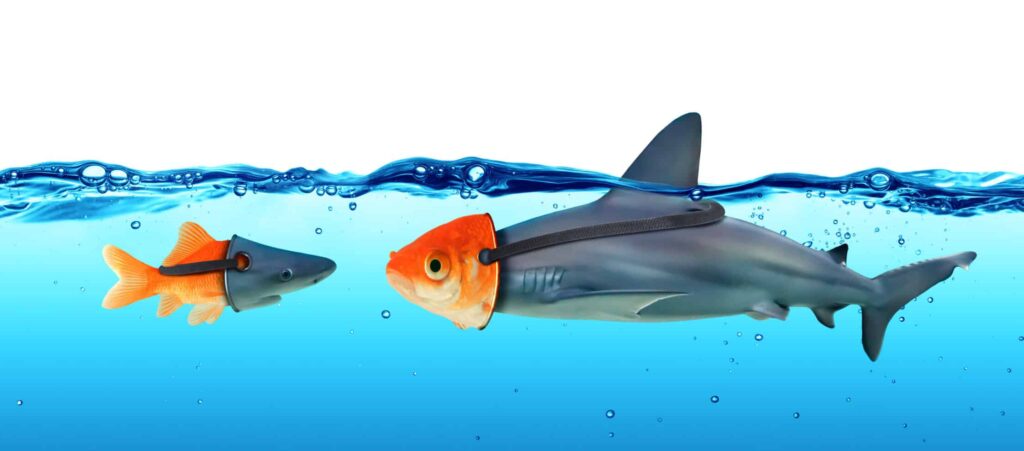

In der modernen Cybersicherheit sind verschiedene Technologien wie EDR, SIEM, SOAR und XDR für den Schutz komplexer IT-Infrastrukturen unerlässlich. Jede dieser Plattformen bietet einzigartige Funktionen und ergänzt die anderen auf spezifische Weise. Ein tiefes Verständnis dieser Technologien hilft Unternehmen, die passende Lösung zur Abwehr von Bedrohungen auszuwählen und eine umfassende Sicherheitsstrategie zu entwickeln.

Endpoint Detection and Response (EDR)

EDR ist auf den Schutz von Endgeräten wie Computern und Mobilgeräten spezialisiert und überwacht diese kontinuierlich auf verdächtige Aktivitäten. Diese Technologie nutzt maschinelles Lernen und Verhaltensanalysen, um Bedrohungen in Echtzeit zu erkennen und automatisch zu reagieren. Dabei sind insbesondere Bedrohungen wie Ransomware und Zero-Day-Exploits im Fokus.

EDR kann Bedrohungen isolieren oder befallene Prozesse beenden, ist jedoch auf Endpunkte beschränkt und deckt keine Netzwerk- oder Cloud-Bereiche ab.

Security Information and Event Management (SIEM)

SIEM bietet eine zentrale Plattform zur Sammlung und Analyse von Logdaten aus verschiedenen Quellen wie Netzwerkgeräten, Anwendungen und Servern. Die Hauptfunktionen von SIEM umfassen Datenaggregation, Ereigniskorrelation und Compliance-Berichterstattung, wodurch sich Bedrohungen schnell erkennen lassen. Ein Nachteil besteht jedoch in der oft hohen Zahl an Warnungen, die zu „Alert Fatigue“ führen können, und in der Komplexität der Anpassung.

Moderne SIEM-Lösungen integrieren zunehmend maschinelles Lernen, um die Erkennung und Priorisierung von Bedrohungen zu verbessern und eine langfristige Analyse zu ermöglichen.

Security Orchestration, Automation and Response (SOAR)

SOAR dient als Erweiterung zu SIEM, indem es manuelle Prozesse automatisiert und verschiedene Sicherheitstools orchestriert. SOAR nutzt Playbooks, um spezifische Aufgaben wie Phishing-Responses oder Ransomware-Analysen automatisiert zu bearbeiten. Diese Plattform erleichtert die Zusammenarbeit in Security Operations Centers (SOCs), reduziert Reaktionszeiten und verbessert die Effizienz durch die Integration mit anderen Tools wie SIEM und EDR.

SOAR eignet sich besonders für Organisationen mit ausgereiften Sicherheitsteams, da die Einrichtung und Verwaltung anspruchsvoll sein kann.

Extended Detection and Response (XDR)

XDR geht über die Fähigkeiten von EDR hinaus, indem es Bedrohungsdaten von Endpunkten, Netzwerken und Cloud-Umgebungen sammelt und korreliert. Dies ermöglicht eine umfassende Bedrohungserkennung und -analyse auf allen IT-Ebenen. Durch die Kombination von Daten aus verschiedenen Quellen hilft XDR, die Anzahl der Warnungen zu reduzieren und Bedrohungen gezielt und automatisch zu adressieren.

Die Automatisierung und die erweiterten Analysefähigkeiten machen XDR besonders für Unternehmen attraktiv, die eine vollständige Sicht auf ihre Sicherheitslage benötigen.

Vergleich der Lösungen EDR, SIEM, SOAR und XDR

Im Folgenden finden Sie die wichtigsten Unterschiede zwischen den Lösungen erklärt.

| Merkmal | EDR | SIEM | SOAR | XDR |

|---|---|---|---|---|

| Primäre Funktion | Endgerätesicherheit | Log-Management und Compliance | Automatisierte Vorfallsbearbeitung | Übergreifende Bedrohungserkennung |

| Datenquellen | Nur Endgeräte | Netzwerk, Anwendungen, Server | Integration mit SIEM und anderen Tools | Endgeräte, Netzwerke, Cloud |

| Reaktionsfähigkeit | Automatisch für Endgeräte | Manuelle Reaktion, Berichterstattung | Automatisierte Workflows und Playbooks | Integrierte Multi-Vektor-Reaktionen |

| Idealer Einsatzbereich | Endpoint-orientierte Umgebungen | Große Unternehmen mit Compliance-Bedarf | SOCs mit hohen Alarmvolumina | Umfassende Sicherheitsüberwachung |

Synergien der Technologien

Die beschriebenen Technologien ergänzen sich in ihren Funktionen. Während EDR schnelle Reaktionen auf Endgeräten ermöglicht, liefert SIEM eine umfassende Sicht auf das gesamte Netzwerk und hilft bei der Einhaltung von Vorschriften. SOAR ermöglicht es SOC-Teams, Prozesse zu automatisieren und repetitive Aufgaben effizienter zu bewältigen, während XDR eine übergreifende Plattform für Bedrohungserkennung und Reaktion bietet, die alle IT-Ebenen einbezieht.

Empfehlungen und Ausblick

EDR und SIEM für umfassenden Schutz

Die Kombination von EDR für Endpunkte und SIEM für Netzwerküberwachung ist besonders effektiv für Unternehmen, die sowohl tiefe Einsichten in Bedrohungen als auch schnelle Reaktionen auf Sicherheitsvorfälle benötigen.

SOAR für Automatisierung und Effizienz

Für Unternehmen mit hohen Alarmvolumina, die ihre SOC-Ressourcen entlasten möchten, ist SOAR eine wertvolle Ergänzung zu SIEM. Durch vorkonfigurierte Playbooks und automatisierte Prozesse können Teams sich auf schwerwiegendere Bedrohungen konzentrieren und Reaktionszeiten verkürzen.

XDR als umfassende Lösung

XDR wird zunehmend als Erweiterung für traditionelle SIEM-Lösungen betrachtet, da es eine breitere Sicht auf Bedrohungen bietet und häufig einfacher zu bedienen ist. Es konsolidiert Daten und unterstützt sowohl proaktive als auch reaktive Sicherheitsmaßnahmen in einer einzigen Plattform.

Insgesamt bieten diese Technologien gemeinsam eine starke Sicherheitsbasis. Die richtige Kombination kann Organisationen helfen, Bedrohungen schneller und umfassender zu erkennen und darauf zu reagieren. Während SIEM und SOAR als kombinierte Lösung nach wie vor gängig sind, bleibt die Frage offen, ob XDR langfristig das SIEM ersetzen kann.

Warum kann XDR ein SIEM nicht ersetzen?

Obwohl XDR viele moderne Sicherheitsanforderungen abdeckt und einige Funktionen von SIEM ergänzen kann, gibt es mehrere Gründe, warum XDR ein SIEM nicht vollständig ersetzen kann.

Log-Management und Compliance

SIEM-Systeme sind speziell auf das Sammeln und Speichern großer Mengen von Log-Daten aus verschiedensten Quellen ausgelegt, oft mit dem Fokus auf langfristige Speicherung und detaillierte Compliance-Berichte. Diese Fähigkeit ist entscheidend für Unternehmen, die gesetzliche Anforderungen wie DSGVO oder HIPAA erfüllen müssen. XDR hingegen konzentriert sich eher auf die Echtzeit-Bedrohungserkennung und speichert oft nicht dieselbe Tiefe an historischen Logs.

Datenquellen und Flexibilität

Ein SIEM kann Log-Daten von praktisch jedem Gerät, jeder Anwendung und jedem System innerhalb der IT-Umgebung sammeln und verarbeiten, einschließlich Netzwerkgeräten, Firewalls, Servern und Cloud-Anwendungen. XDR hingegen ist stärker auf Endgeräte und bestimmte Netzwerkschnittstellen fokussiert und bietet meist weniger Flexibilität bei der Integration externer Systeme.

Unterschiedliche Schwerpunkte

Während XDR auf die Erkennung und Reaktion auf Bedrohungen optimiert ist, liegt der Schwerpunkt bei SIEM auf der Erfassung und Analyse von Ereignisdaten über lange Zeiträume hinweg. SIEM hilft dabei, Anomalien und potenzielle Bedrohungen zu erkennen, die nur durch Trends und Muster sichtbar werden, welche sich über Monate oder Jahre entwickeln können.

Tiefe Korrelation und Kontext

SIEM-Systeme bieten fortgeschrittene Möglichkeiten zur Korrelation und Kontextualisierung von Ereignissen. Durch die Analyse von Log-Daten aus verschiedenen Quellen kann SIEM komplexe Bedrohungen erkennen, die oft mehrere Systeme betreffen und erst durch die Verknüpfung scheinbar unabhängiger Ereignisse identifizierbar werden. XDR hingegen konzentriert sich eher auf einzelne Bedrohungen in Echtzeit, ohne die tiefe, langfristige Korrelation, die ein SIEM bietet.

Compliance- und Audit-Anforderungen

Ein SIEM unterstützt Audits und Compliance-Berichte, die Unternehmen dabei helfen, regulatorische Anforderungen zu erfüllen und detaillierte Nachweise für Sicherheitsereignisse zu führen. Diese Funktion ist bei XDR weniger ausgeprägt, da es primär für die schnelle Bedrohungsreaktion und -beseitigung konzipiert wurde.

Alert-Management und Reduzierung von „Alert-Fatique“

Zwar reduziert XDR durch KI-gestützte Automatisierung die Anzahl der Alarme, aber ein SIEM bietet oft tiefere Filter- und Korrelationseinstellungen, die speziell für das Management von Alarmmengen und die Priorisierung von Bedrohungen konfiguriert sind. XDR ist dabei meist begrenzter und konzentriert sich auf spezifische Anwendungsfälle.

Fazit

Zusammenfassend lässt sich sich sagen, dass EDR auf Endpunkt-Bedrohungen reagiert. Ein SIEM aggregiert Unternehmensdaten für Bedrohungserkennung und Compliance, erfordert jedoch aufwändige Anpassung. SOAR automatisiert Reaktionen mittels Playbooks und ist für erfahrene Teams geeignet. Bei XDR werden EDR-Ansätze kombiniert und es erweitert die Bedrohungserkennung auf mehrere Ebenen (Netzwerk, Cloud), um Bedrohungen schneller und umfassender zu identifizieren.

XDR und SIEM ergänzen sich in vielen Bereichen und können gemeinsam ein starkes Sicherheitsnetzwerk bilden. Trotz der Tatsachen, dass ein XDR umfassende Bedrohungserkennung in Echtzeit bietet und Daten aus verschiedenen IT-Ebenen integriert , bleibt ein SIEM für Compliance, langfristige Log-Analyse und tiefgreifende Datenkorrelation unerlässlich. Für Unternehmen, die eine vollständige Sicht und Compliance-Anforderungen erfüllen müssen, bleibt das SIEM daher weiterhin unverzichtbar.

Haben Sie Ihr Unternehmen bulletproof abgesichert? Wenn Sie Unterstützung bei der Auswahl der passenden Cyber Security Lösungen brauchen, wenden Sie sich gerne an unsere Experten.